命令执行漏洞

一、常用的函数

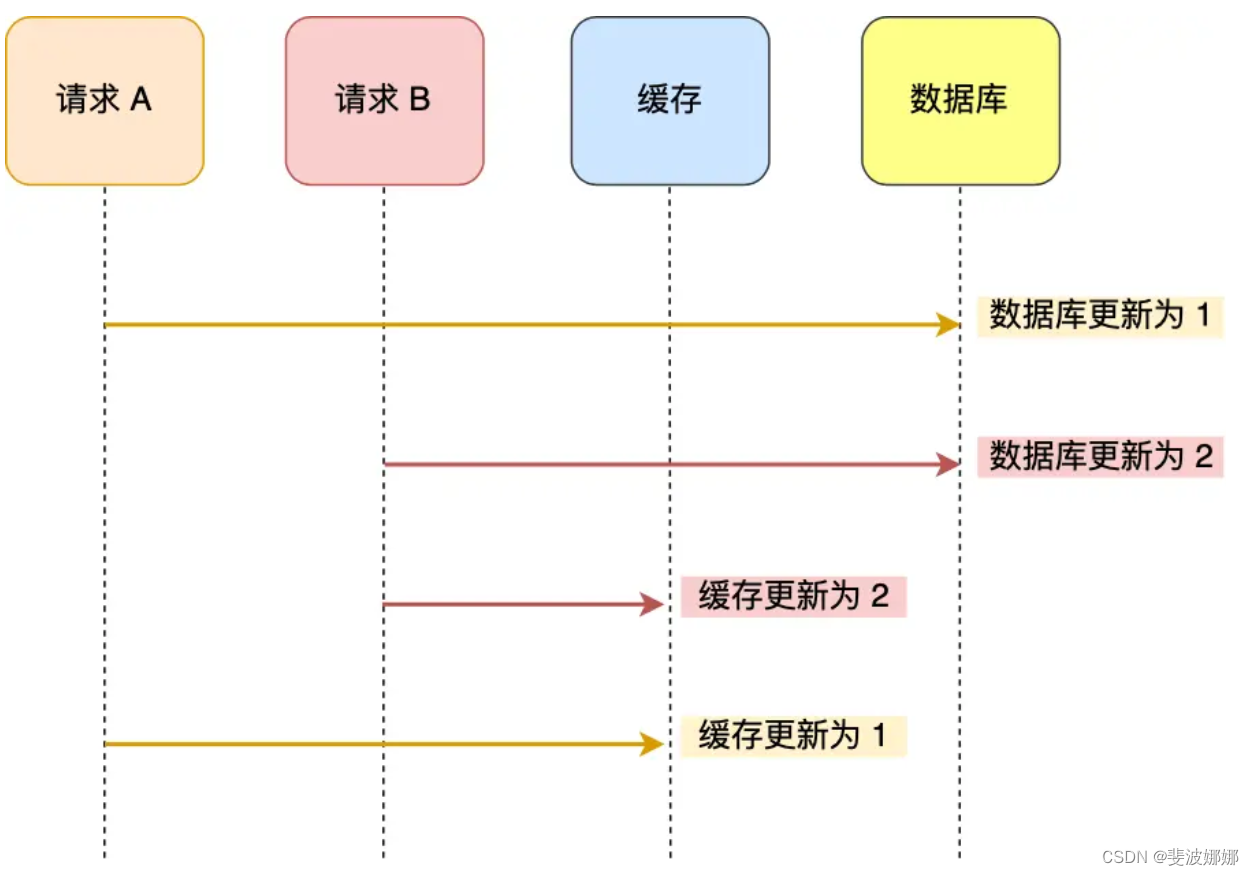

(图片来源网络,侵删)

1、eval()

例:

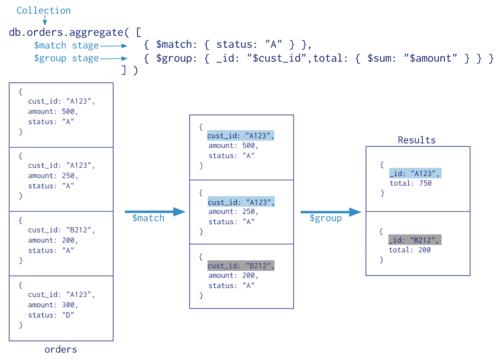

(图片来源网络,侵删)

eval(string $code)

2、assert()

assert( mixed $assertion [, string $description ])

检查一个断言是否为 FALSE,如果 assertion 是字符串,它将会被 assert()当做 PHP 代码来执行。

3、preg_replace()

preg_replace('正则规则',替换字符' ,'目标字符')

例如:

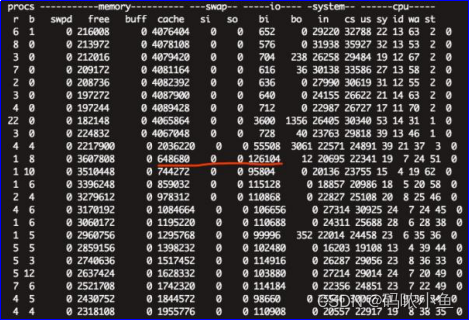

访问该代码,使用post方式传入cmd=phpinfo();发现页面有显示

4、create_function() //可以使用utools查找php手册

5、post参数中不能出现,+/=等字符·通过二次base64编码去除=字符

6、当代码中出现限制黑名单“&&”和“;”时可以利用以下的方法进行绕过:

127.0.0.1&;&whoami

127.0.0.1|whoami

test||whoami

test|;|whoami

test&whoami

7、远程系统命令执行:

system():执行外部程序,并且