Docker容器对进程的隔离方式及Docker进程隔离

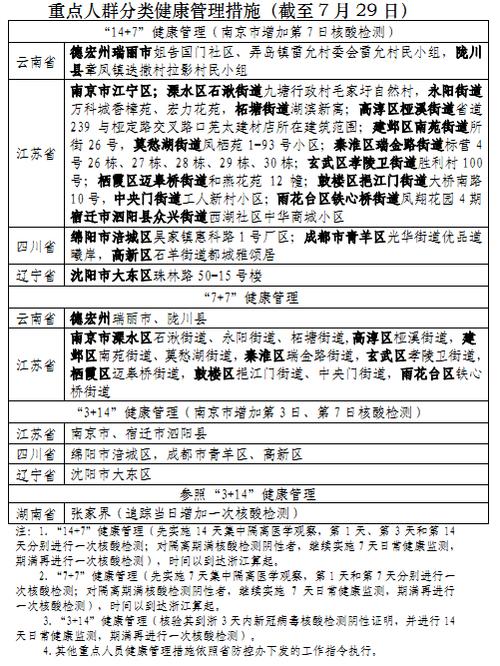

Docker是一种基于容器化技术的轻量级虚拟化解决方案,它能够将应用程序及其依赖项打包成一个独立的容器,使其能够在不同的环境中运行。而Docker容器对进程的隔离方式是通过使用Linux内核的各种特性和命名空间来实现的。

Docker利用了Linux内核的命名空间功能,将各个容器之间的进程视为独立的实体,使得它们在同一个主机上运行时互相隔离。下面我们将详细描述Docker容器对进程的隔离方式以及相关的概念和技术。

1. 命名空间(Namespace):

Docker利用了Linux内核的多个命名空间,包括PID(进程ID)、网络、文件系统、IPC(进程间通信)等。每个容器都有自己独立的命名空间,使得它们的进程在不同的命名空间中运行,互相之间无法感知到对方的存在。这种隔离方式使得容器内的进程无法访问到其他容器或主机上的资源。

2. 控制组(Cgroups):

Docker使用控制组来限制容器内的进程对系统资源的使用。通过设置控制组,可以限制每个容器可以使用的CPU、内存、磁盘IO等资源的配额。这种隔离方式保证了容器内的进程无法过度占用系统资源,从而提高了系统的稳定性和可靠性。

3. 文件系统隔离:

Docker使用了联合文件系统(UnionFS)来实现容器的文件系统隔离。每个容器都有自己独立的文件系统,包括根文件系统和挂载点。容器内的进程只能访问到自己的文件系统,无法访问到其他容器或主机上的文件。这种隔离方式使得容器内的进程无法读取或修改其他容器或主机上的敏感数据,提高了安全性。

4. 网络隔离:

Docker为每个容器创建了一个独立的网络命名空间,使得容器内的进程可以拥有自己独立的IP地址、端口和网络设备。容器之间可以通过虚拟网桥进行通信,也可以通过端口映射将容器的端口暴露给外部网络。这种隔离方式保证了容器内的进程无法直接访问到其他容器或主机上的网络资源,增强了网络安全性。

5. IPC隔离:

Docker利用IPC命名空间实现了容器内进程之间的隔离。每个容器都有自己独立的进程间通信机制,包括信号量、消息队列和共享内存等。容器内的进程只能通过特定的IPC机制与同一容器内的其他进程进行通信,无法与其他容器或主机上的进程进行通信。这种隔离方式保证了容器内的进程无法干扰其他容器或主机上的进程,提高了系统的稳定性。

总结起来,Docker容器对进程的隔离方式主要包括命名空间、控制组、文件系统隔离、网络隔离和IPC隔离。这些隔离方式使得容器内的进程在运行时相互隔离,无法访问到其他容器或主机上的资源,从而提高了安全性、可靠性和稳定性。